Instalação Firewall Pfsense no Azure

Fala galera,

Tudo bem com vocês?

Sempre quando entramos na parte de roteamento e firewall nos cursos, os alunos me perguntam se tem algum tutorial para instalar o pfsense no Azure, hoje resolvi criar um tutorial simples de como fazer isso.

O intuito deste artigo não é te ensinar a montar uma vpn no Pfsense ou mesmo ensinar a trabalhar com ele. O intuito aqui é mostrar como configurar um pfsense e fazê-lo funcionar no Azure, para então assim você usar todos os recursos desse Firewall.

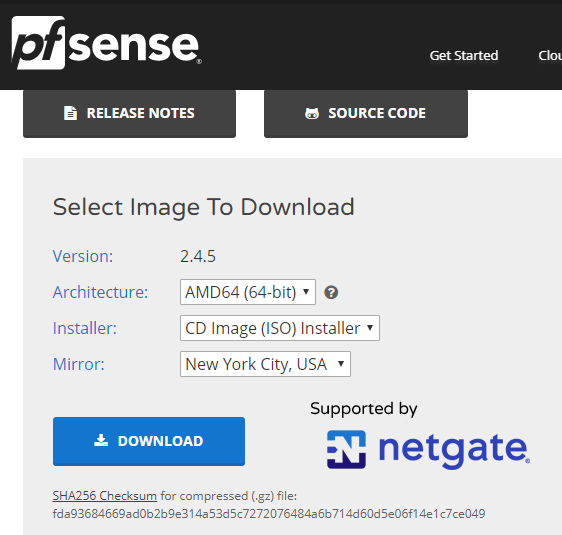

Primeiro passo, fazer download da ISO no link()

Vamos instalar esse pfsense em nosso Hyper-v local e vamos configurar da seguinte maneira:

Pré-requisitos PFsense:

- Interface WAN como DHCP

- Interface LAN como DHCP

- Regras de entrada para para acesso ao Firewall, tanto pela Lan quanto pela Wan

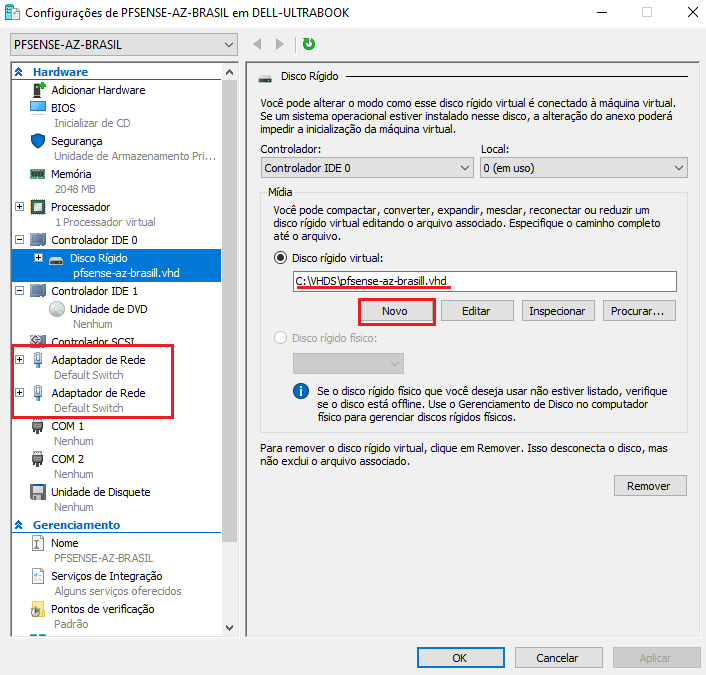

Pré-requisitos VM:

- Disco virtual com Tamanho fixo

- Disco virtual no formato VHD

- Duas placas de rede

No meu caso, as configurações da VM ficaram assim:

Caso o Hyper-v não de a opção de criar um disco vhd na primeira instalação, clique no campo novo e adicione manualmente o disco, selecionando o formato desejado.

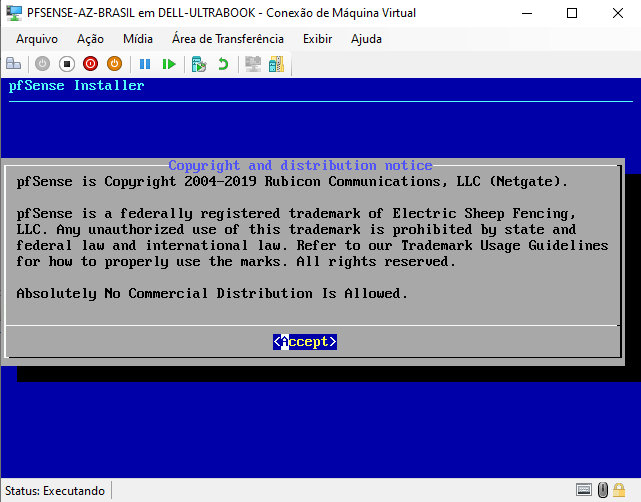

Agora vamos anexar a ISO que fizemos download anteriormente e fazer a instalação:

Aqui não há segredo, instalei o pfsense com todas opções padrão habilitadas

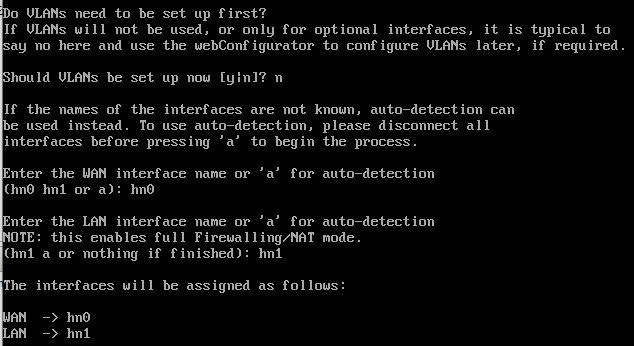

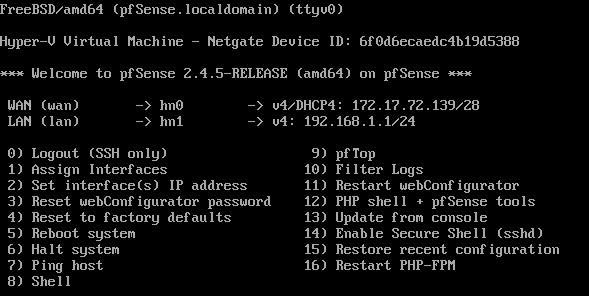

No primeiro boot após a instalação, serão feitas algumas perguntas referentes a rede, no caso deste artigo, não configurei Vlans e deixei a interface hn0 como WAN e hn1 como LAN:

No final as configurações ficaram assim:

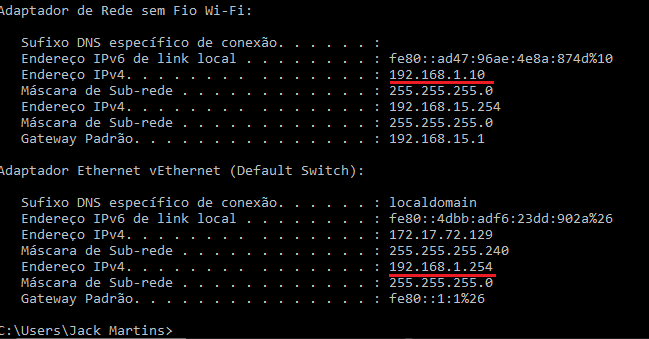

Agora precisamos acessar nosso Pfsense, para fazer isso, coloquei ip adicional da rede 192.168.1.0/24 na minha placa e em meu vswitch. porque por default o pfsense só habilita acesso pela wan e no final ficou assim:

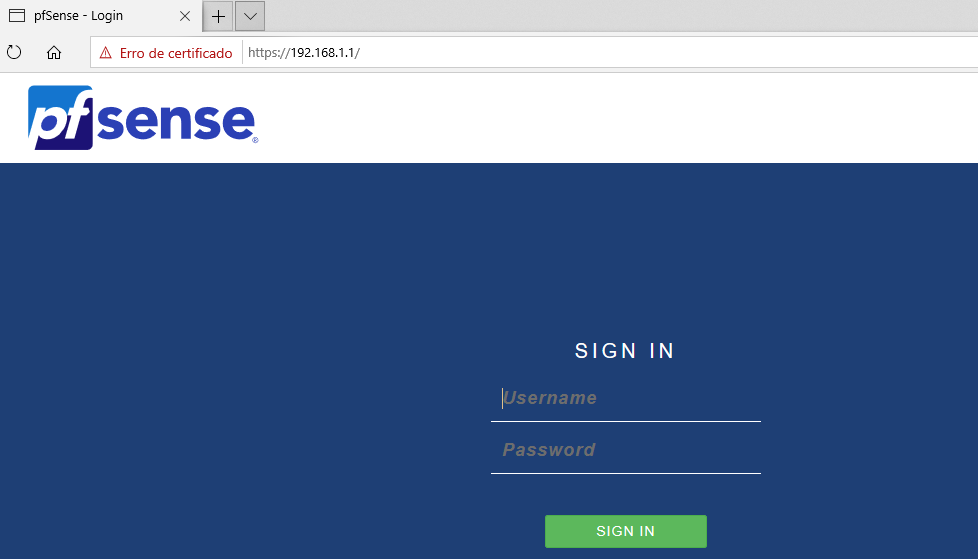

Agora conseguimos acessar nosso firewall pelo navegador:

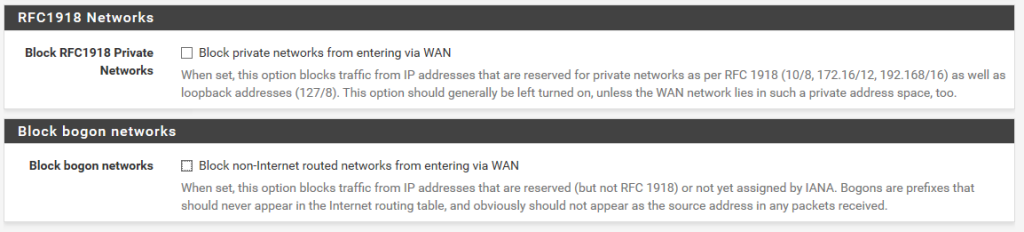

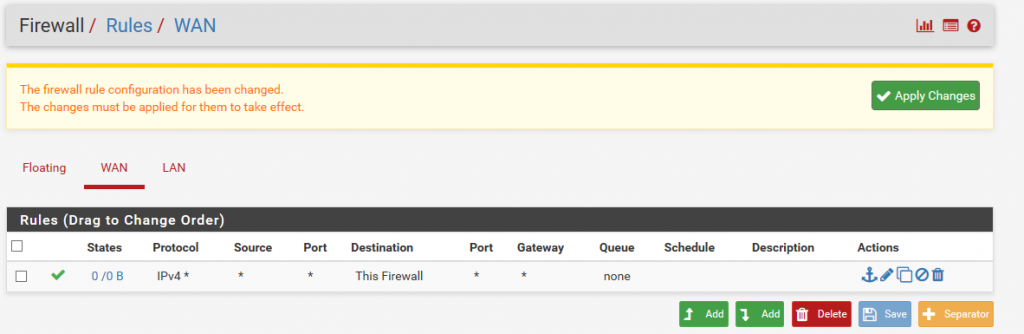

Na placa WAN, desabilitei os bloqueios de redes privadas

Fiz uma regra que permite entrada de toda à internet até o firewall pela placa WAN:

Agora vamos acessar nossa conta no Azure e criar uma storage account para fazer upload de nosso VHD:

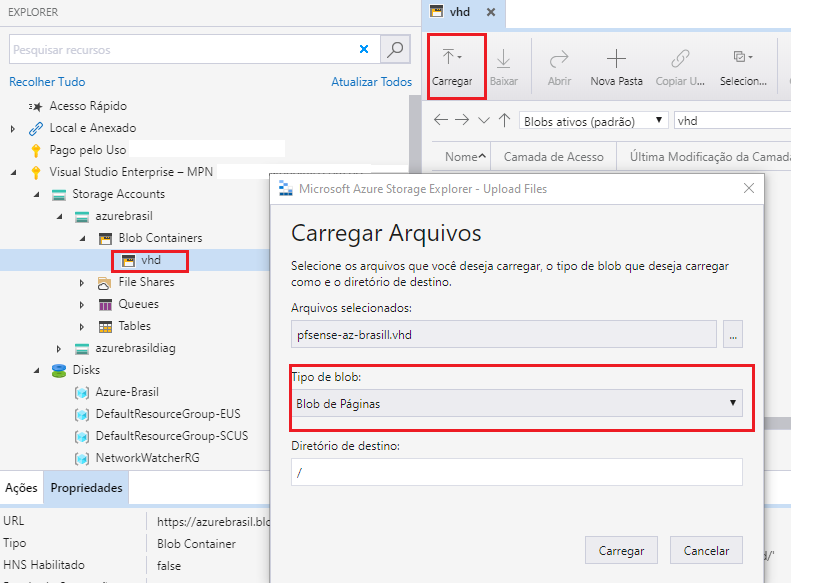

Instalar e conectar via storage explorer (https://azure.microsoft.com/en-us/features/storage-explorer/) na sua conta do Azure:

Crie um contêiner com qualquer nome (no meu caso foi vhd) e faça upload do seu VHD na storage account que criou, selecionando no tipo de blob o Blob de Páginas.

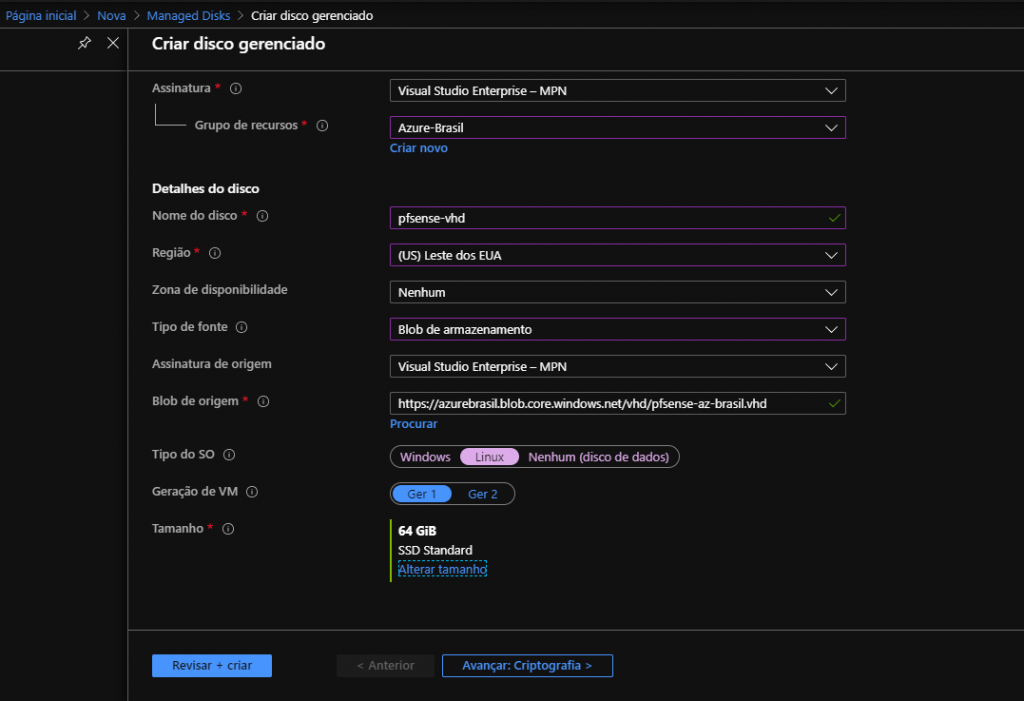

Após finalizar o upload, vamos criar uma disco gerenciado com origem de dados o nosso vhd que enviamos, podemos fazer isso clicando em discos e adicionar ou procurar no marketplace por Managed Disks:

Minhas configurações ficaram assim:

Em blob de origem clique no item “Procurar” e navegue pela sua storage até o contêiner que contém o seu vhd (no meu caso vhd/pfsense-az-brasil.vhd), no tipo de SO selecionar Linux e o tamanho você seleciona o tamanho que desejar para seu disco.

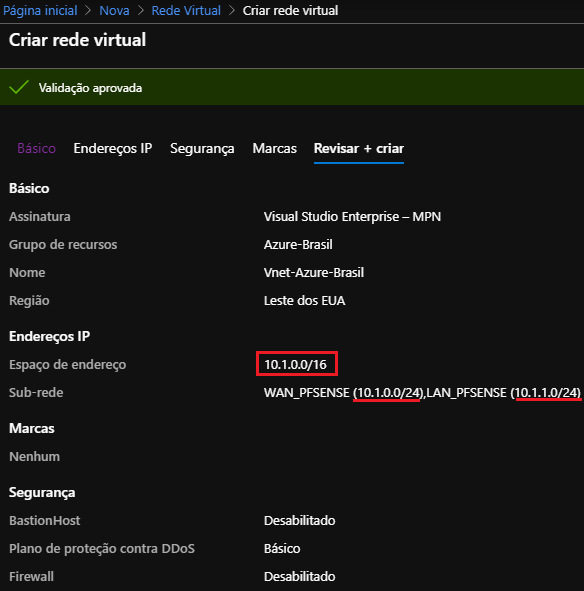

Antes de subir nossa VM, vamos criar uma rede* com duas subredes, para isso vamos buscar no Market Place por Rede Virtual e depois criar Subredes, uma para WAN e outra para LAN do seu Firewall:

*Obs: não há problema se você já tiver um ambiente pronto, basta apenas criar uma subrede para WAN para separar seu firewall e pode pular os próximo passo de criação de rede:

Criei uma Vnet com o nome Vnet-Azure-Brasil com o endereçamento 10.1.0.0/16 e duas Subnets (WAN_PFSENSE 10.1.0.0/24) e (LAN_PFSENSE 10.1.1.0/24):

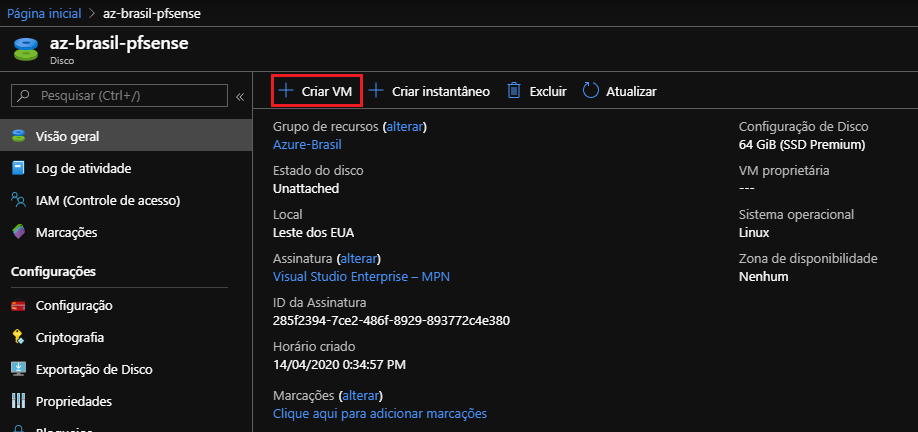

Criada a nossa VNET vamos criar nossa máquina virtual, para isso vamos em discos e selecionar criar uma VM:

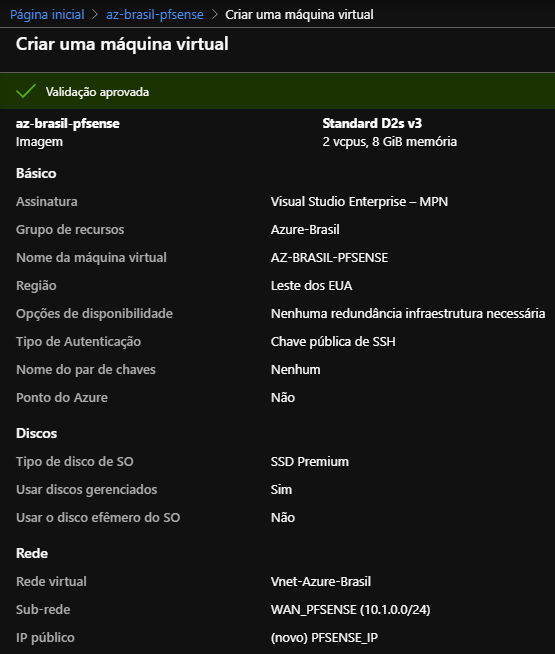

Agora basta configurar sua máquina com o tamanho que você quiser e selecionar a rede WAN_PFSENSE, a configuração da minha máquina ficou assim:

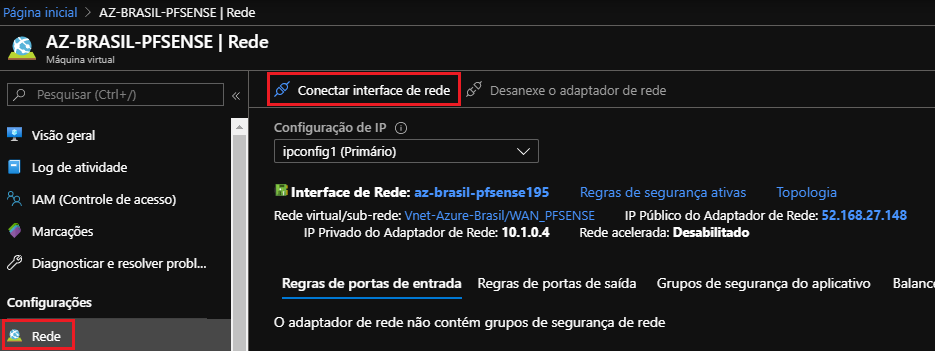

Agora vamos adicionar uma segunda interface de rede, para isso vamos no item “configurações” e depois em “Rede” e clicar “conectar interface de rede”:

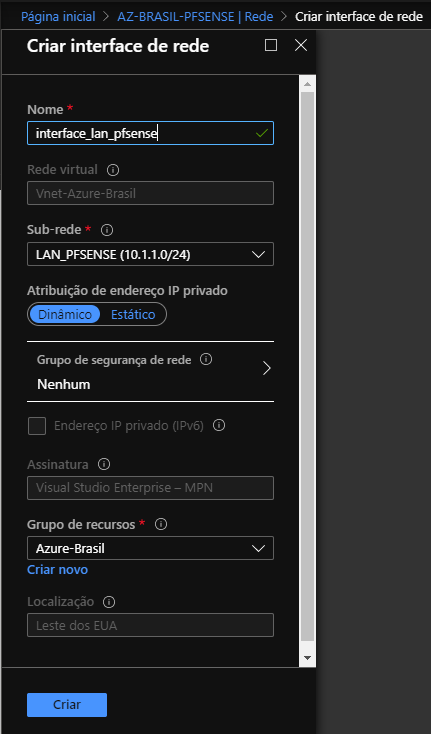

Vamos criar uma interface de rede para nossa LAN:

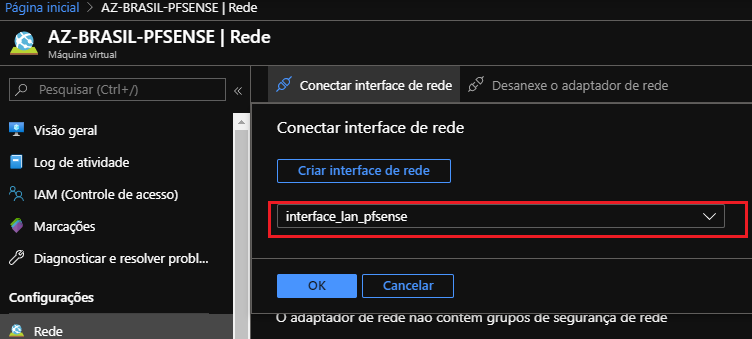

E agora vamos conectar a nossa interface de rede recém-criada:

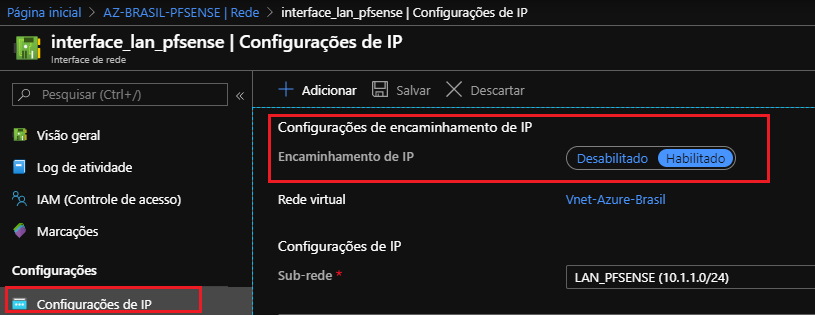

Após anexado, vamos habilitar a opção “Encaminhamento de IP” nas configurações da nossa interface LAN:

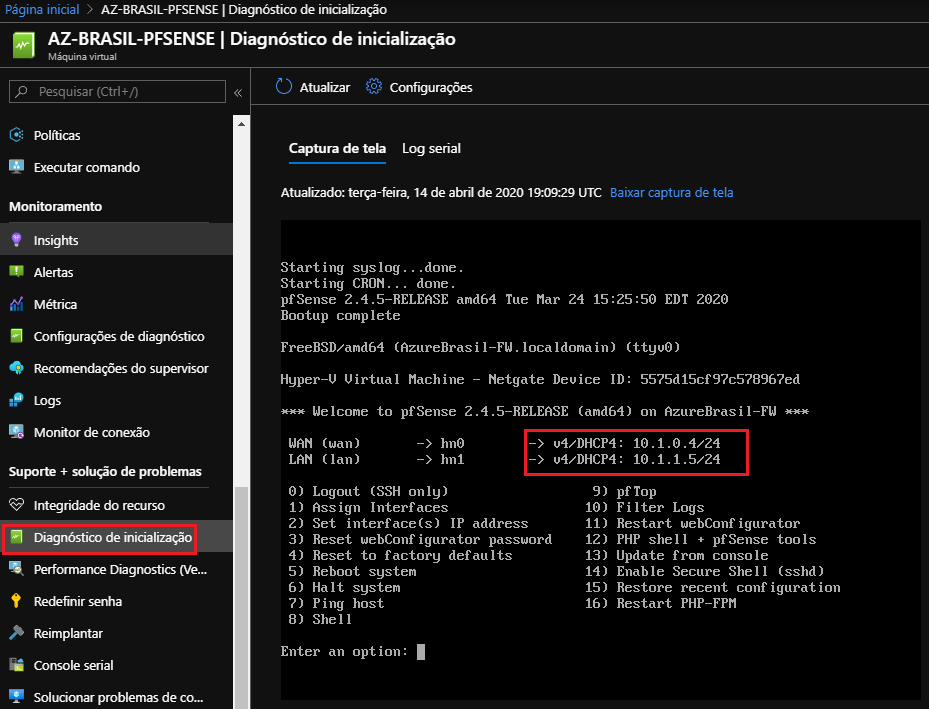

Feito isso já podemos dar boot em nosso Firewall e ver na tela de configuração (Diagnóstico de inicialização) que as placas já foram configuradas no boot e estão acessíveis:

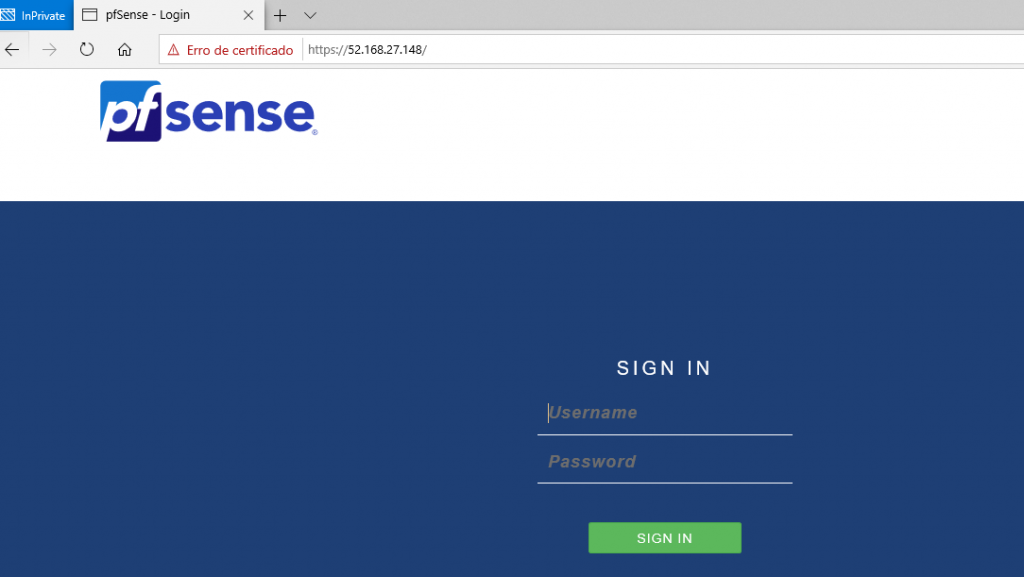

Pronto! Nosso firewall já está acessível pelo ip público configurado na placa WAN:

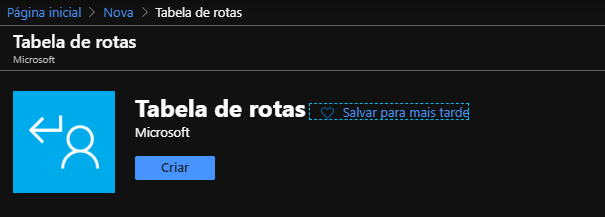

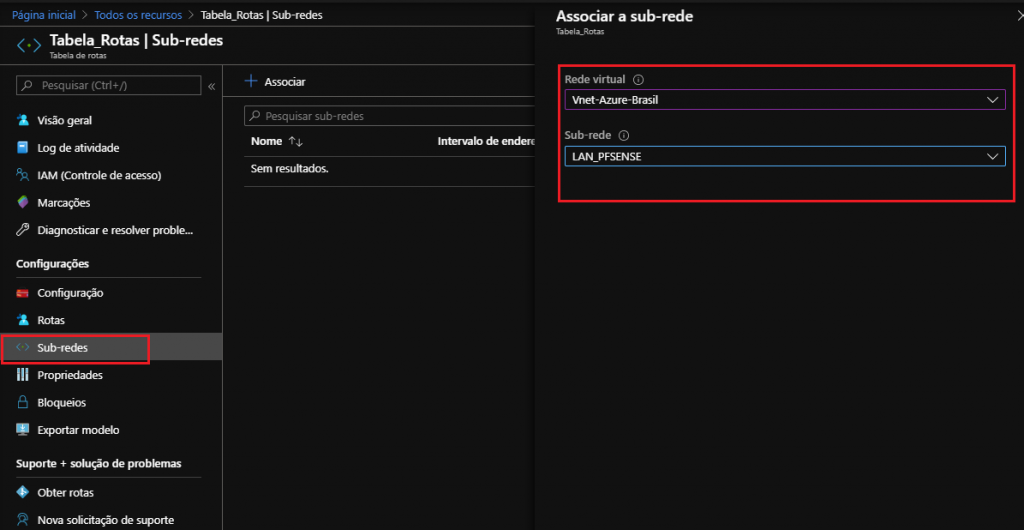

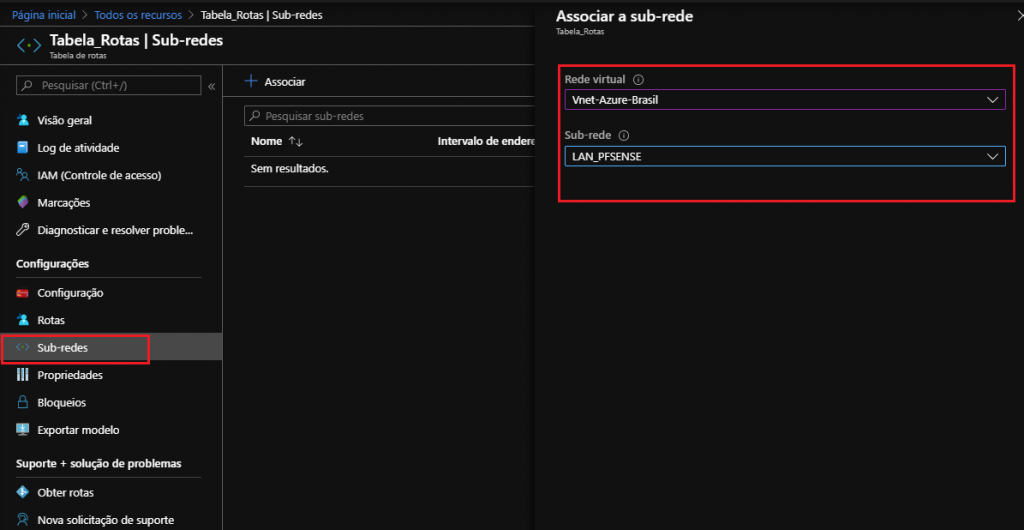

Por último, vamos configurar a rota para encaminhar todo o pacote da rede LAN_PFSENSE para o nosso novo firewall, para isso vamos no Market place e habilitar a Tabela de rotas:

Agora vamos associar a subrede LAN_PFSENSE na tabela de rota:

Logo após isso, vamos no item adicionar rota e encaminhar todo o tráfego para nosso Firewall:

O endereço do próximo salto é o endereço da LAN do nosso Firewall, no meu caso é 10.1.1.5

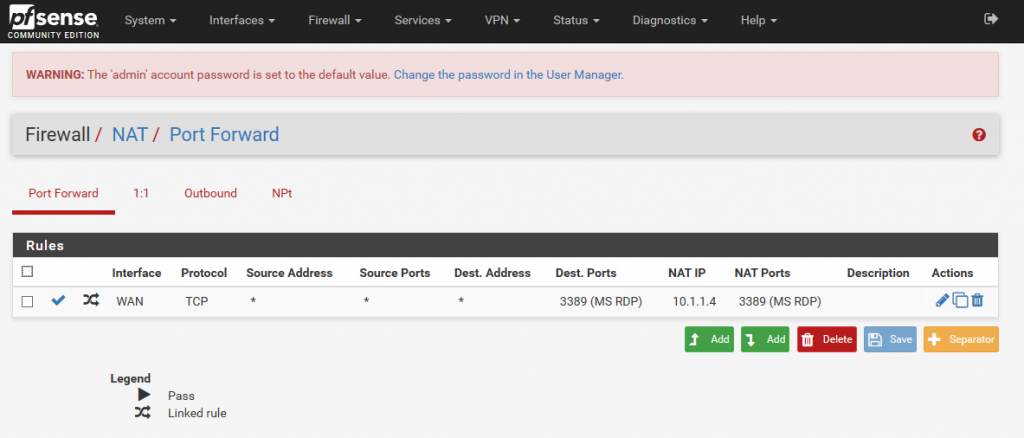

Pronto! Seu firewall Pfsense já está operacional, agora basta criar as regras de nat para seus servidores internos e regras de bloqueio, conforme exemplo abaixo:

Se quiser aprender mais sobre rede no azure, rotas, firewall e muito mais conteúdo como esse, procure pela trilha de infra-estruta no Azure Academy

Nos vemos nos próximos posts!

Até mais 😉