Azure VPN P2S – do básico ao avançado – parte 5 – VPN GATEWAY e VNET PEERING

Fala pessoal, tudo bem com vocês?

Chegamos ao quinto artigo sobre a série de VPN P2S, no caminho até aqui, fizemos uma introdução a VPN point-to-site, provisionamos e configuramos o ambiente, e no último artigo mostramos como bloquear a navegação na internet enquanto estiver conectado na VPN. Você pode conferir os artigos anteriores clicando nos links abaixo:

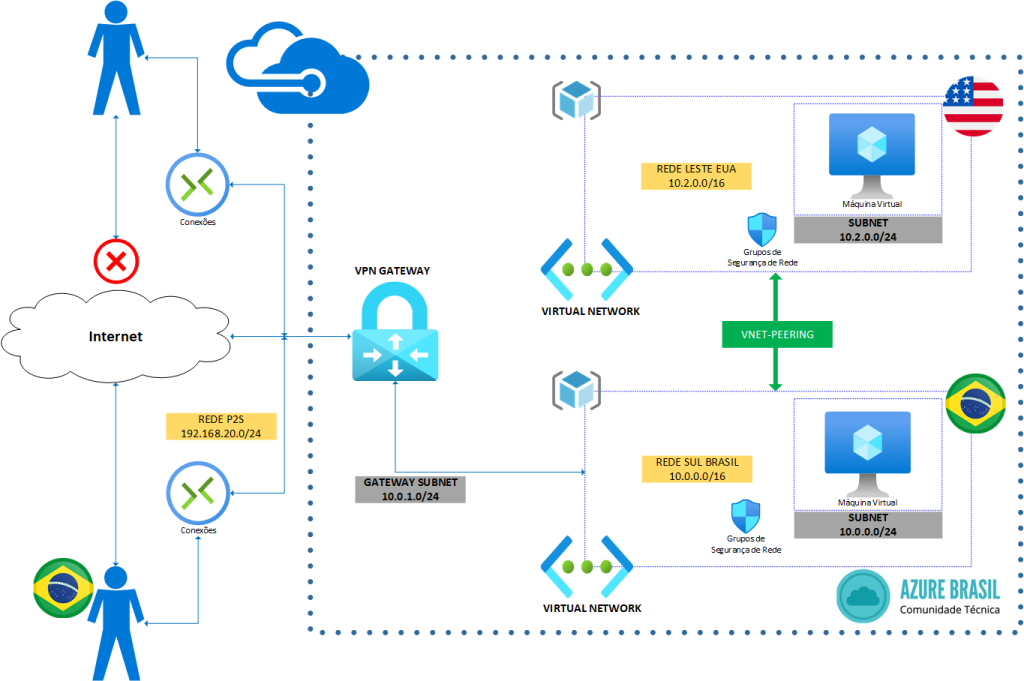

Hoje vou mostrar como fazer a comunicação de um cliente VPN com uma máquina que está atrás de um emparelhamento entre duas VNETs e no final do artigo nosso cenário ficará como o cenário abaixo:

Nosso cenário já está pronto, contando com um VPN Gateway, uma VM Windows localizada no Sul do Brasil e uma VM Linux localizada no leste dos EUA (East US), minhas redes estão definidas da seguinte forma:

LAB_VPN-vnet = 10.2.0.0/16 – East US

- Default subrede = 10.2.0.0/24

VPN-VNET-01 = 10.0.0.0/16 – Brazil South

- VPN_Subnet_01 = 10.0.0.0/24

- GatewaySubnet = 10.0.1.0/24

- VPN-GW-01 point-to-site = 192.168.20.0/24

IP – VM-WINDOWS – 10.0.0.4

IP – VM -LINUX – 10.2.0.4

Conforme imagem abaixo:

EMPARELHAMENTO DE REDE (VNET PEERING)

Emparelhamento de rede é um recurso do Azure que faz com que duas redes virtuais (VNET) se comuniquem, as redes virtuais podem estar na mesma região ou regiões diferentes, as vnets não precisam estar no mesmo grupo de recurso, nem no mesmo tenant (emparelhamento de redes entre assinaturas). No caso do nosso tutorial são duas redes diferentes dentro do mesmo grupo de recurso.

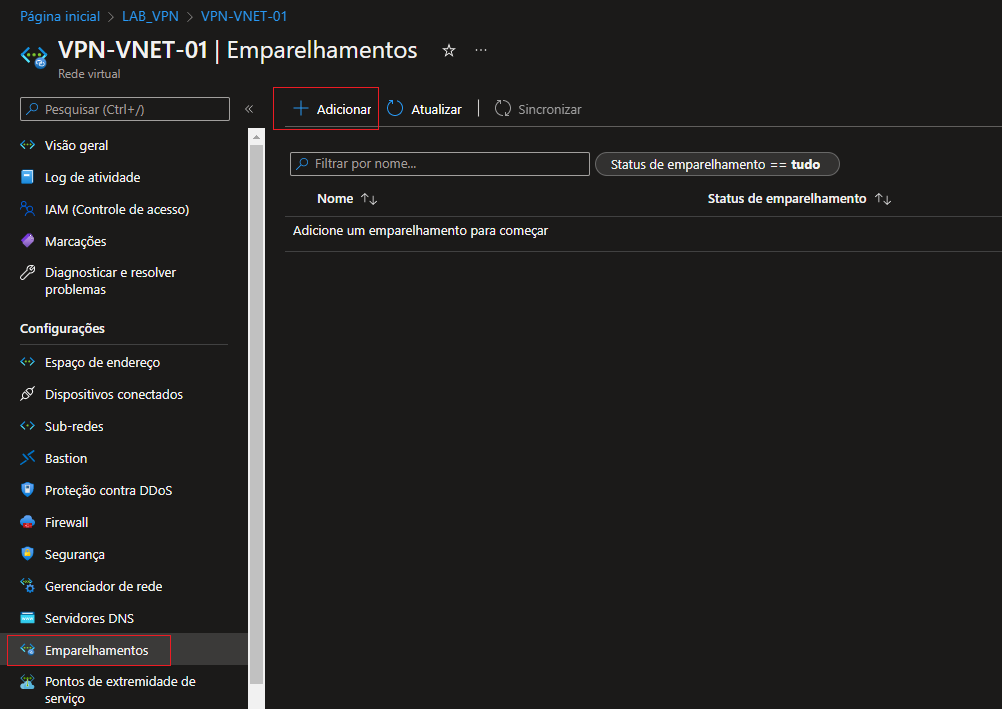

Para fazer o emparelhamento, vou acessar uma das VNETs -> Configurações -> Emparelhamentos -> Adicionar:

No meu caso eu abrir a VPN-VNET-01 que como visto logo acima, é a rede que contém o VPN Gateway:

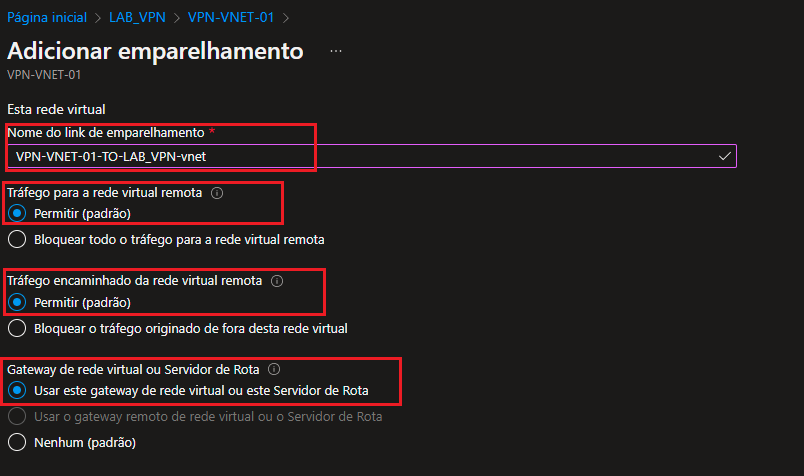

Na tela que for aberta teremos vários parâmetros de configurações, e vou explicar os primeiros itens:

ESTA REDE VIRTUAL

Nome de link de emparelhamento = apenas nomenclatura para você identificar o emparelhamento, eu costumo nomear como REDE-DE-ORIGEM-TO-REDE-DE-DESTINO

Tráfego para a rede virtual remota = deixar o padrão como permitir a comunicação entre as vnets

Tráfego encaminhado da rede virtual remota = deixar o padrão como permitir o tráfego não originado pela rede virtual, seja encaminhado

Gateway de rede virtual ou Servidor de Rota = deixar a opção “Usar este gateway de rede virtual” para as rotas do vpn gateway sejam propagadas para o emparelhamento

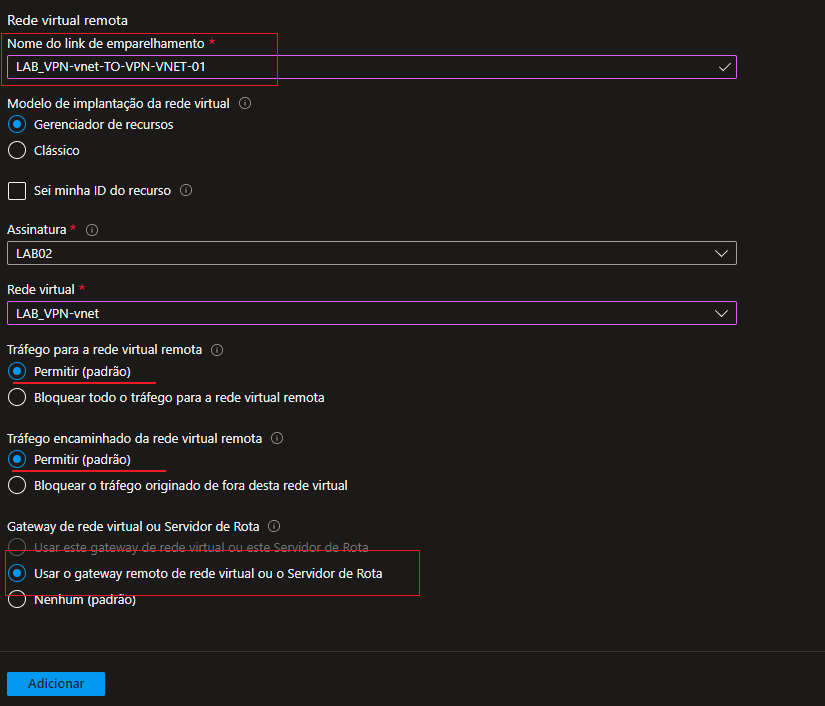

REDE VIRTUAL REMOTA

Ainda na mesma tela, vamos configurar os parâmetros para a rede virtual remota, que são basicamente os mesmos, que mudará apenas na opção Gateway de rede

Nome de link de emparelhamento = o nome que ficará no emparelhamento remoto, eu costumo nomear como REDE-DE-DESTINO-TO-REDE-DE-ORIGEM

Tráfego para a rede virtual remota = deixar o padrão como permitir a comunicação entre as vnets

Tráfego encaminhado da rede virtual remota = deixar o padrão como permitir o tráfego não originado pela rede virtual, seja encaminhado

Gateway de rede virtual ou Servidor de Rota = deixar a opção “Usar gateway remoto rede virtual” para as rotas do vpn gateway sejam adquiridas para o emparelhamento

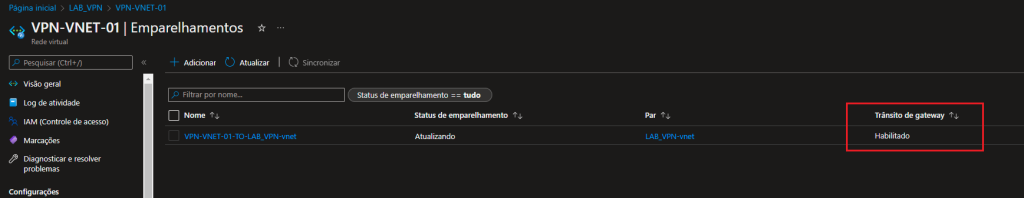

Agora só clicar em adicionar que o emparelhamento será feito e após finalizado a comunicação entre as redes virtuais já funcionará:

Atentar-se no item Trânsito de Gateway que deverá estar habilitado.

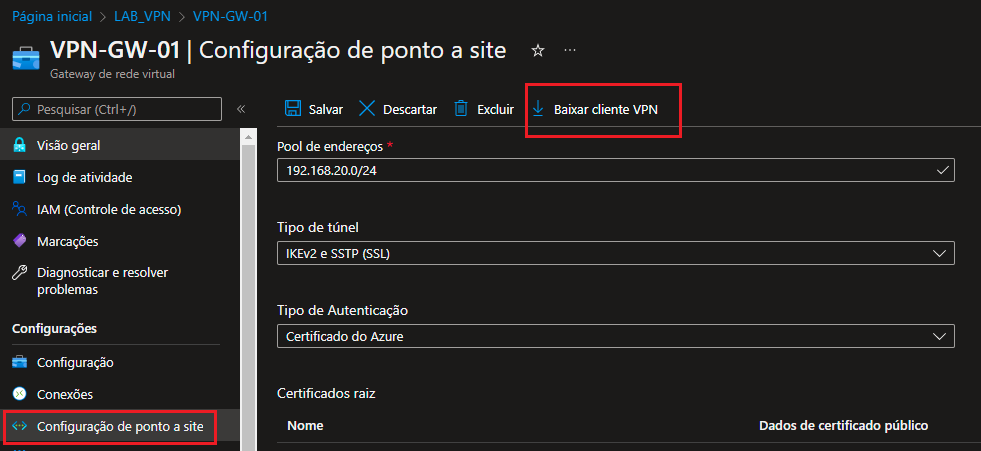

COMUNICAÇÃO VPN P2S

Quando você tentar conectar na VPN, ainda não terá a nova rota para essa rede, temos duas opções, baixar o novo cliente vpn que virá com as novas rotas adicionadas ao arquivo, ou adicionar a rota para a nova rede manualmente no arquivo %appdata%\Microsoft\Network\Connections\Cm, conforme mostramos no artigo anterior (link):

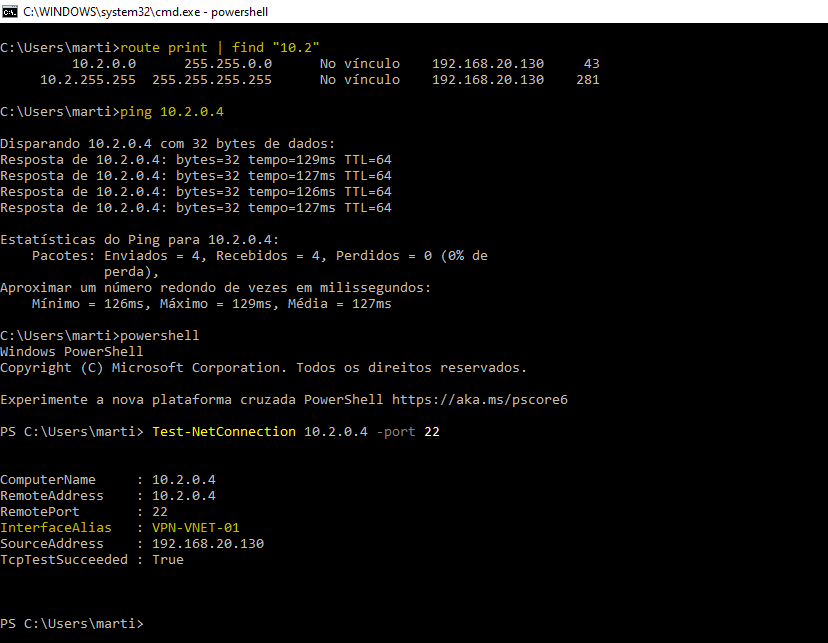

Após baixar e instalar o novo cliente, já será possível ver as rotas para a nova rede e a comunicação funcionando:

Resumindo, estamos em uma VPN Cliente (peer-to-site) com o ip 192.168.20.130, conectando em um VPN-Gateway da rede 10.0.0.0/16 que está emparelhada com a rede 10.2.0.0/16 e conectando em uma máquina virtual que 10.2.0.4.

Nos próximos posts vamos aprofundar ainda mais sobre os endereçamentos e comunicação da VPN P2S to Azure.

Nos vemos nos próximos posts

até mais😉