VPN Client Point-to-site (P2S) Azure AD

Fala pessoal,

Tudo bem com vocês?

Neste post () ensinamos o que é uma vpn cliente (P2S), também mostramos como conectar utilizando um certificado digital. Recomendo que antes de iniciar neste artigo, leia o artigo anterior que explica o funcionamento em detalhes (link para o artigo anterior)

Hoje vamos criar a mesma vpn cliente-to-site (P2S) porém a autenticação será validada pelo Azure Active Directory

CONFIGURAÇÃO

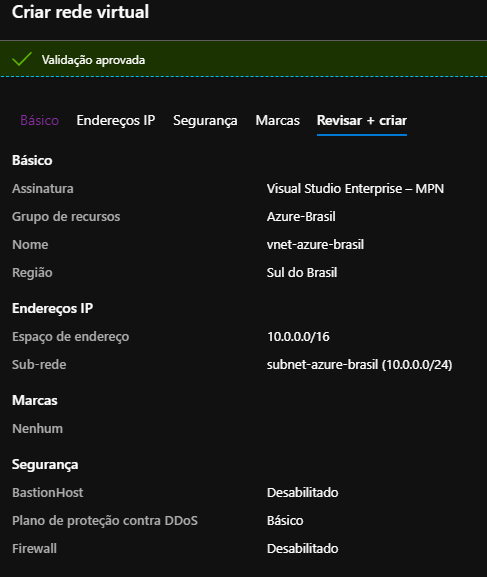

Primeiro passo da configuração, é logar no portal do azure e no market place da Microsoft criar a rede virtual que vamos utilizar e obrigatoriamente você precisará: Criar um nome para essa rede, criar um espaço de endereço para essa rede, selecionar a assinatura, selecionar ou criar um grupo de recursos, nomear uma subrede e criar um intervalo de endereços para essa subrede.

conforme fiz nos passos abaixo:

1 – CRIAR REDE VIRTUAL E CONFIGURAR ENDEREÇAMENTO

Procurar no Market Place por Rede Virtual ou Virtual Network:

Configurar a rede. No meu caso, criei uma vnet com o nome de vnet-azure-brasil com o espaço de endereçamento 10.0.0.0/16 e dentro essa vnet criei uma subnet chamada subnet-azure-brasil com o endereçamento 10.0.0.0./24 que está dentro do scopo da vnet.

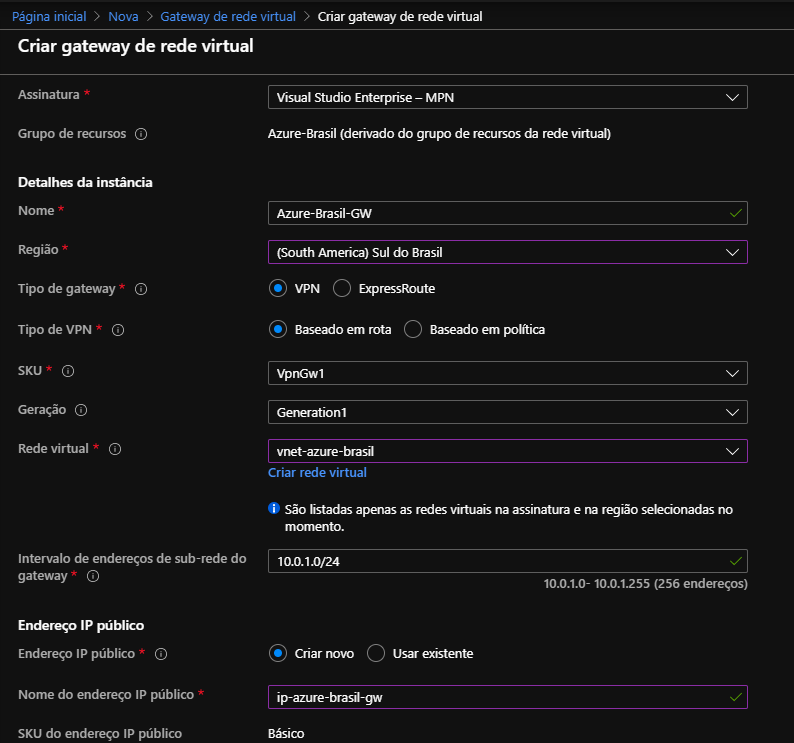

2 – CRIAR GATEWAY REDE VIRTUAL E CONFIGURAR O AAD

Procurar no Market Place por Rede Virtual ou Virtual Network:

Configurar a rede, obrigatoriamente você precisa escolher a SKU* (que é o tamanho e os recursos que estarão disponíveis no seu gateway, para mais detalhes de preços e todos os recursos de cada SKU acesse o link () No meu caso configurei da seguinte maneira:

Lembrando que em rede virtual, precisará um intervalo exclusivo só para a vpn dentro de sua Vnet.

Após criado vamos dar permissão de VPN a nossa conta, par isso precisamos acessar o seguinte link:

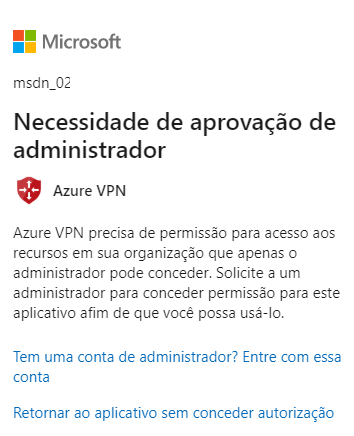

Após clicar no link, será exibida a mensagem abaixo:

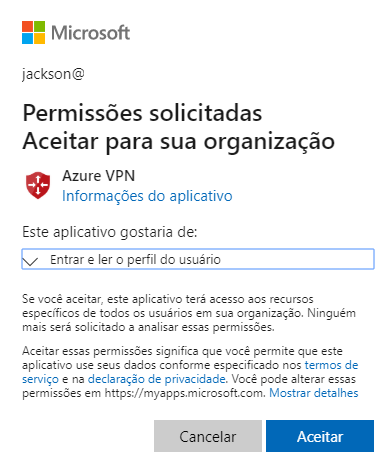

Necessário autenticar-se com um usuário administrador global:

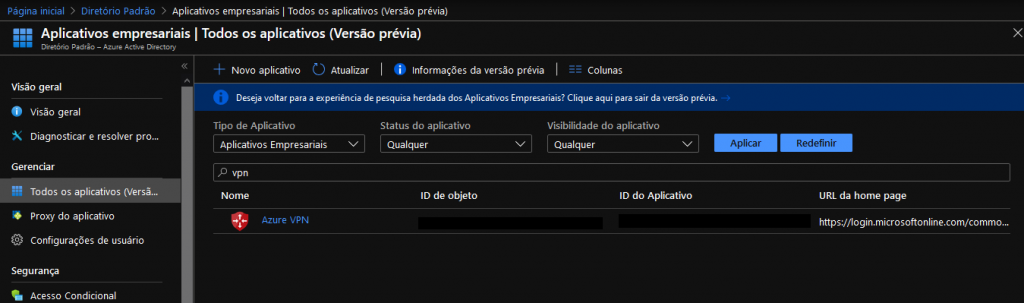

Após efetuar esse procedimento, você já poderá conferir o Azure VPN nos aplicativos empresariais dentro do diretório padrão (Tenant) do AD:

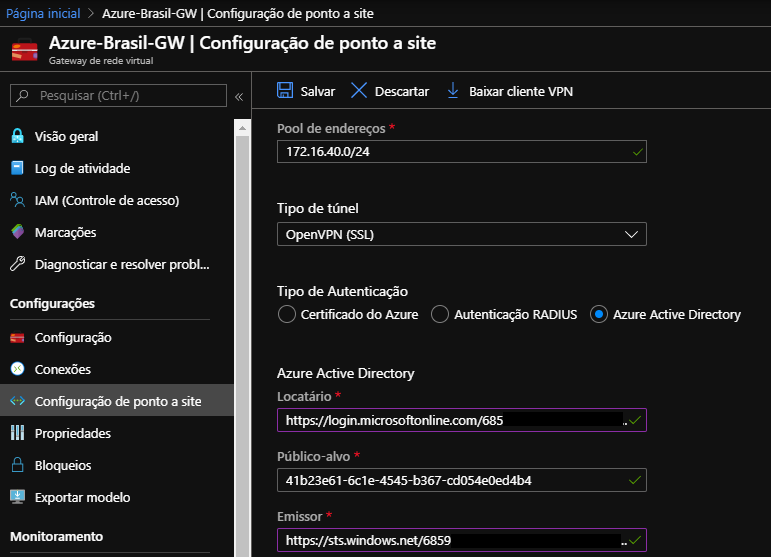

3 – CONFIGURAR POINT-TO-SITE

Aqui vamos seguir esses passos:

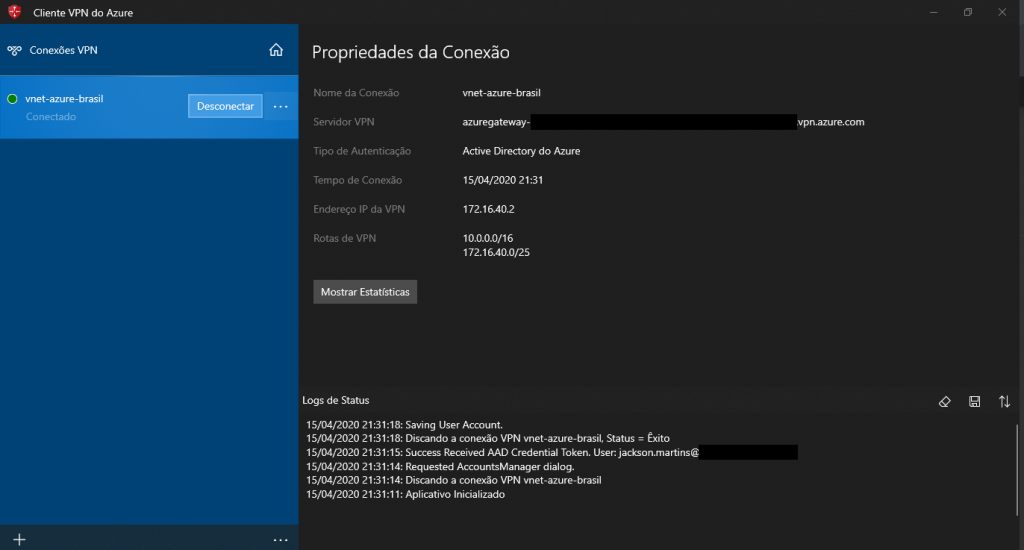

- Criar um pool de endereços (criei 172.16.40.0/24)

- Selecionar o tipo de túnel com OpenVPN (SSL)

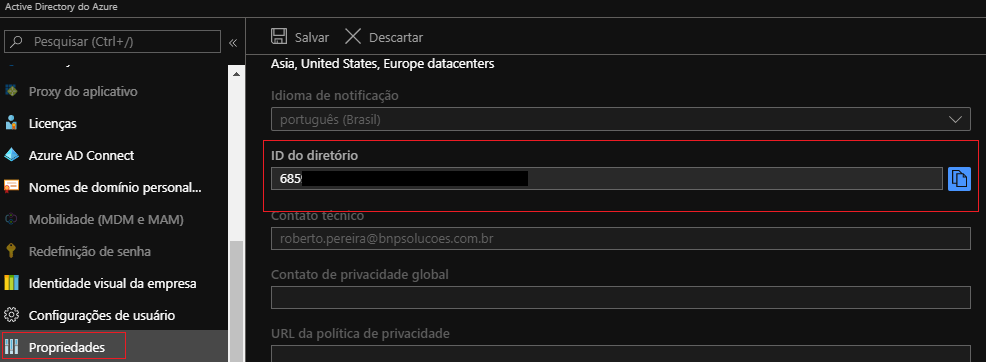

- Adicionar o locatário com o seguinte endereço https://login.microsoftonline.com/seu-tenant-id/

- Adicionar Público Alvo com a ID 41b23e61-6c1e-4545-b367-cd054e0ed4b4

- Adicionar emissor com a url https://sts.windows.net/seu-tenant-id/

Seu Tenand ID ou ID do Diretório está localizado no Azure Active Directory -> Propriedades -> ID do diretório:

Com essas informações em mãos, basta preencher conforma imagem abaixo:

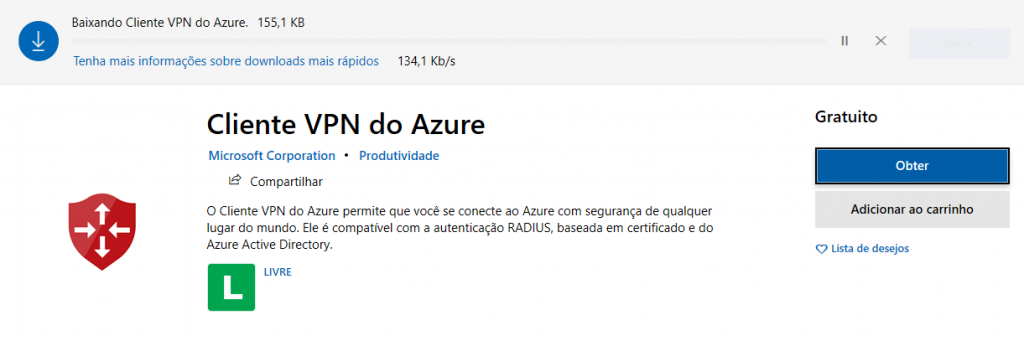

Configurado nosso lado do servidor (SITE) vamos agora fazer o download do Cliente VPN do Azure no link()

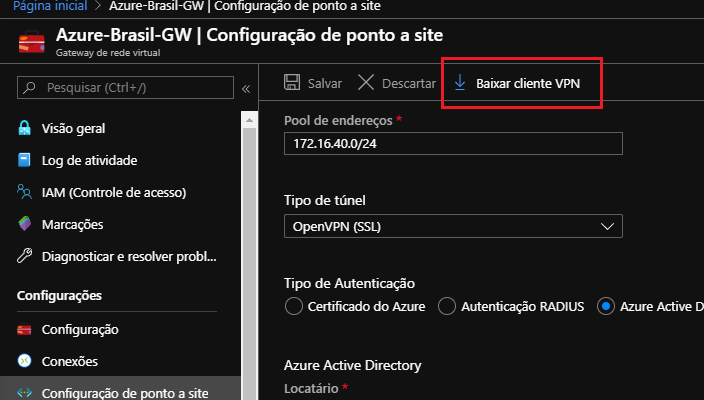

Feita a instalação vamos baixar o VPN cliente direto do seu gateway VPN:

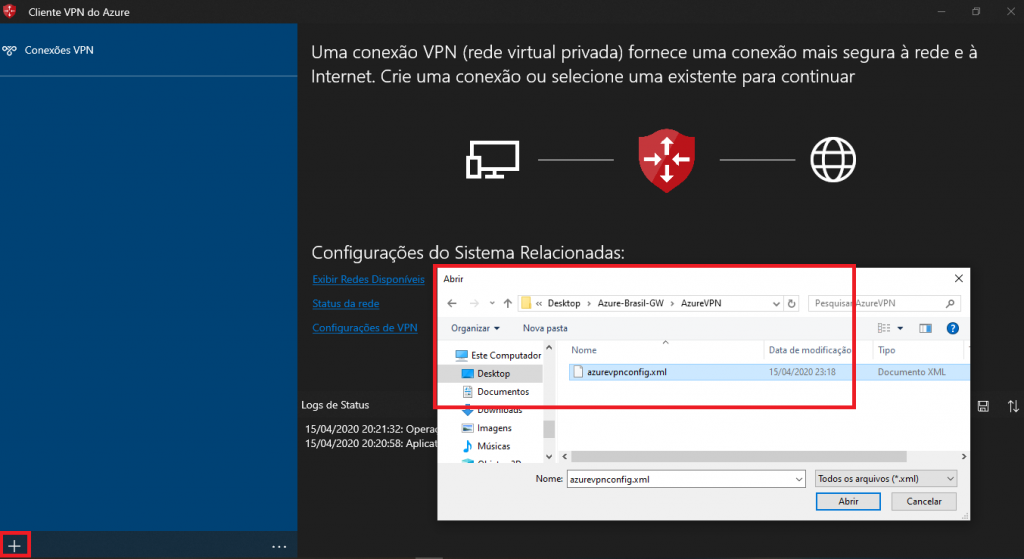

Após download do arquivo, extraia em uma pasta de sua preferência e importe o arquivo XML:

Pronto!! No momento que clicar em conectar, será solicitado um usuário do Tenant do Azure Active Directory

Finalizado, já pode conectar os seus recursos por trás dessa vpn:

Nos vemos nos próximos posts

Até mais😉

Boa noite, ótimo conteúdo! Como eu limito quais os usuários podem realizar essa conexão VPN? Configurei autenticando no Azure AD, porém pelos testes que realizei todos os usuários do tenant conseguem conectar.

Você pode criar um acesso condicional no aplicativo para permitir acesso ao serviço com base em algum critério, mas isso só consegue com AAD Premium.