Azure VPN P2S – do básico ao avançado – parte 4 – Bloqueando acesso internet pelo client VPN

Fala pessoal, tudo bem com vocês?

Estamos no quarto artigo dessa série sobre VPN point-to-site, o nosso cenário está configurado com um Azure VPN Gateway com a configuração point-to-site via certificado auto assinado para os clientes, se você quiser conferir os artigos anteriores e como montar esse cenário, basta acessar os links abaixo:

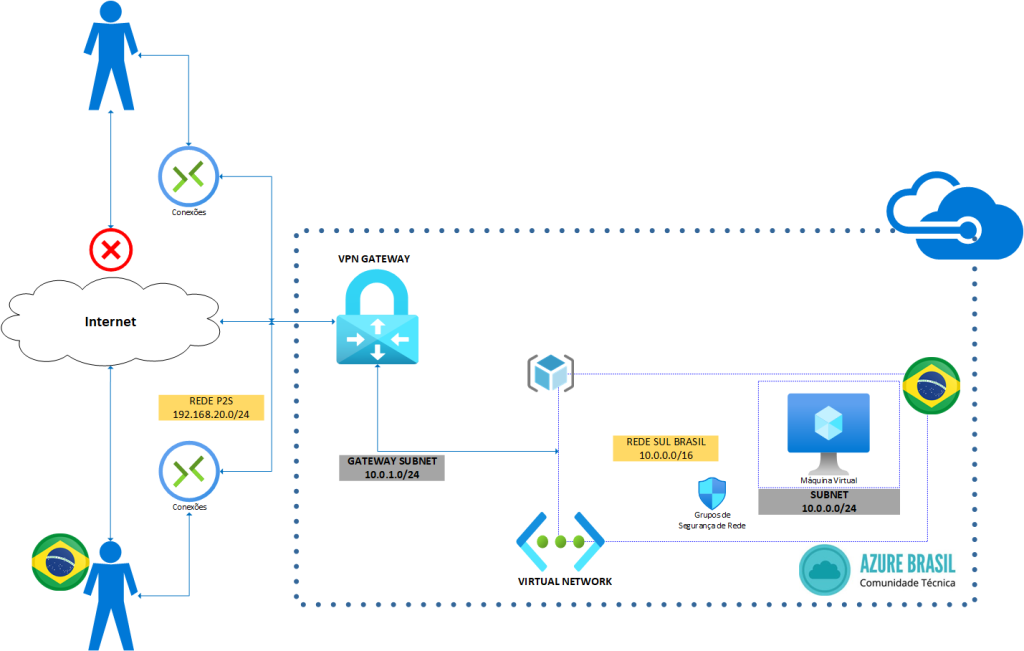

Hoje vamos bloquear o acesso à internet para alguns usuários que utilizam a VPN e para outros vamos deixar o acesso total, o cenário ficará como o abaixo:

Mas por que bloquear o acesso à internet para um ou mais usuários enquanto utilizam a VPN? Podem existir diversos motivos, mas vou elencar alguns abaixo:

- Proteção externa = você pode aplicar diversas regras de segurança para acesso a VM, bloquear acesso externo e só permitir acessar a VM via VPN, porém se a máquina do usuário for comprometida ou estiver comprometida, ela quase que funcionará como um backdoor para acessar sua VM, porém se você bloquear as comunicações externas durante a utilização da VPN, qualquer acesso que tentarem fazer na estação será mal-sucedido (seja por máquina comprometida, team viewer ou qualquer acesso)

- Vazamento = Por mais que bloqueio de acesso à internet não seja uma a melhor das soluções contra vazamento, vai evitar o usuário acessar uma pasta compartilhada via vpn e fazer o upload direto para nuvem, não resolve, mas dificulta.

- Compliance = Por muitas vezes empresas exigem o acesso restrito ao servidor sem a possibilidade de acessar internet.

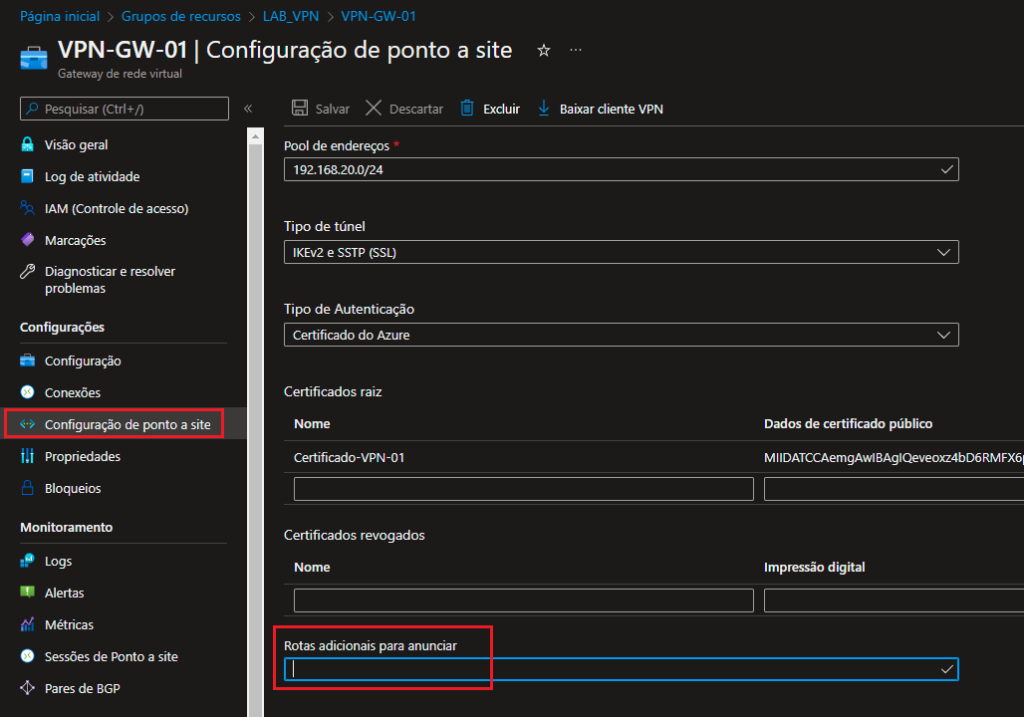

ADICIONAR ROTAS ESTÁTICAS ADICIONAIS

Elencado alguns pontos, vamos agora ao processo efetivo de bloqueio, primeiro vamos bloquear o acesso de todos os usuários à internet, para isso vamos acessar o portal do Azure, nosso VPN Gateway e clicar em “configuração ponto a site” e depois em “Rotas Adicionais”:

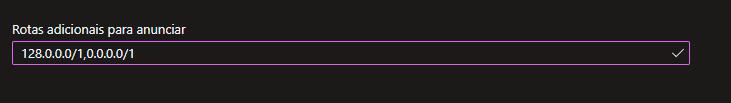

As rotas adicionais servem para declarar rotas no momento que o cliente conecta, vamos utilizar essas rotas para “bloquear” o acesso à internet, o bloqueio nada mais é do que enviar todo o tráfego para o Azure VPN Gateway que ira barrar tudo o que não está definido nas redes permitidas, para efetuar o bloqueio vamos englobar todos os endereços da seguinte forma:

128.0.0.0/1,0.0.0.0/1

**Se atentar para não colocar um espaço entre a virgula, que o Azure não permitirá aplicar a rota

Agora basta clicar em salvar e baixar o novo cliente do Azure VPN.

CONFIGURAÇÃO DO CLIENT VPN:

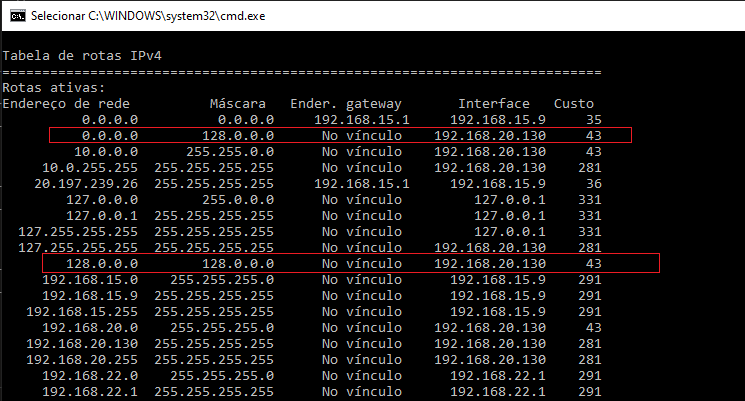

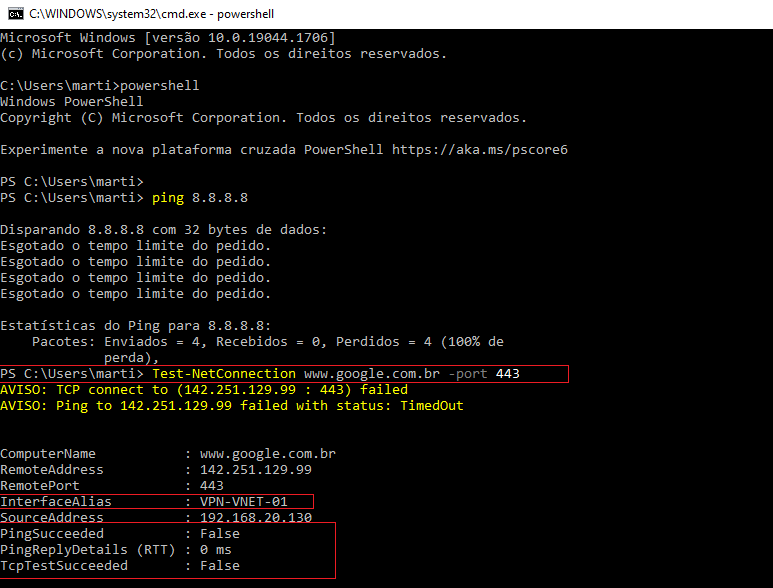

Após baixado, instalado e conectado o novo cliente vpn, você perceberá que as rotas definidas no VPN Gateway serão adicionadas no momento que a vpn conectar, conforme mostrado abaixo no comando route print do prompt:

Se você tentar acessar a internet, verá que não vai acessar, nem mesmo o ping, e fazendo o test via powershell perceberá que qualquer requisição será enviada para a placa do cliente VPN:

LIBERAR O ACESSO À INTERNET PARA ALGUNS CLIENTS:

Agora que sabemos que o acesso à internet está bloqueado, como liberamos o acesso à internet para alguns clientes apenas?

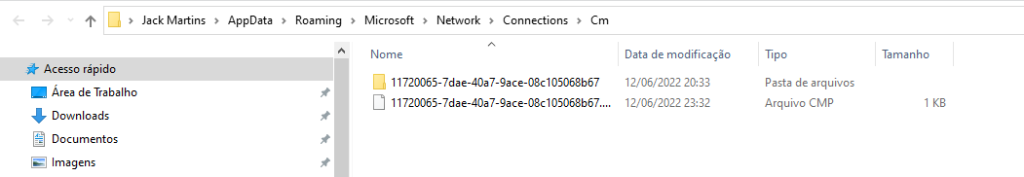

Bom, ainda não há uma maneira de fazer isso direto do portal do Azure, porém podemos mexer na tabela de roteamento dentro do Windows. O VPN Cliente lê um arquivo de rotas que fica localizado na pasta:

%appdata%\Microsoft\Network\Connections\Cm

Dentro desta pasta terá o código de seu vpn cliente:

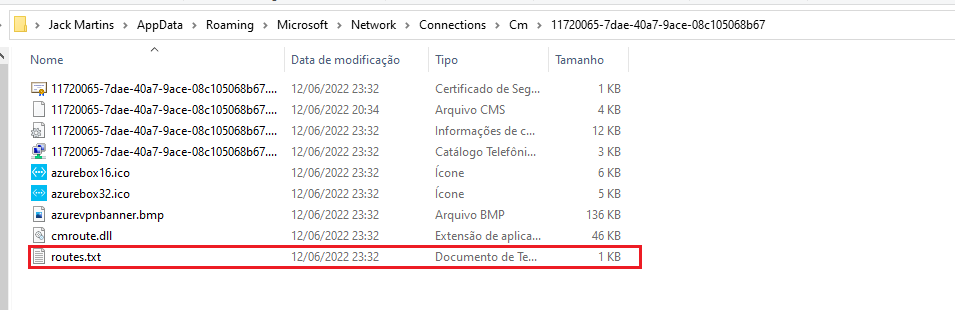

Acesse a pasta correspondente e você verá os arquivos do seu cliente vpn, dentro dessa pasta terá o arquivo “routes”:

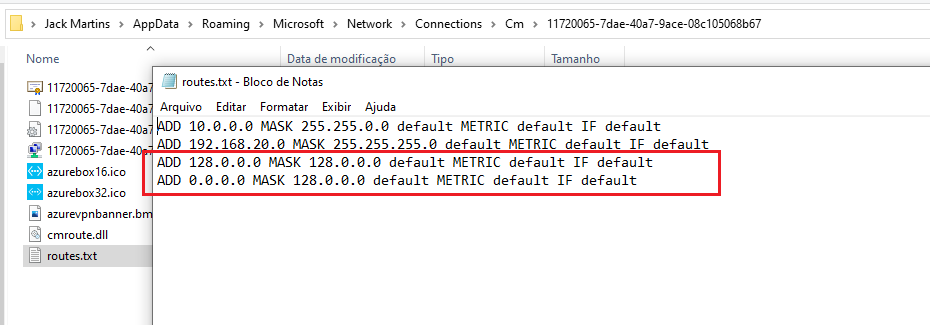

Dentro desse arquivo terão todas as rotas que foram definidas no Azure VPN Gateway:

Basta deletar as duas últimas linhas referente as rotas 128.0.0.0 e 0.0.0.0, e assim que conectar no cliente vpn o acesso à internet vai funcionar:

VPN CLIENTES JÁ INSTALADOS

Um ponto de atenção que vale destacar é que os vpns clientes que foram instalados antes de você adicionar as rotas no VPN Gateway do Azure, não receberão essa configuração automaticamente, então você terá duas opções:

1 – Reinstalar o VPN Cliente baixando o novo arquivo zip que foi gerado após configurar as rotas

2 – Alterar o arquivo Routes.txt e adicionar manualmente as rotas 128.0.0.0/1 e 0.0.0.0/1

Pronto!

Nos próximos posts vou abordar como configurar o acesso a uma rede emparelhada pela vpn, que poderá conferir clicando no link abaixo:

Até mais😉